疫情开始以来,医疗机构存储和处理的敏感患者数据大幅增加。患者的健康史,包括所有治疗、程序、处方、实验室测试和扫描报告,都以电子健康记录 (EHR) 的形式存储。尽管 EHR 减少了患者报告中的错误数量,并帮助医生跟踪患者的医疗保健数据,但篡改它们可能会产生灾难性的后果。因此,保护患者数据和隐私的责任就落在了 医院的IT 管理员身上。

患者敏感数据

为确保病人信息的完整性,结合这三种策略将确保符合医疗信息隐私和安全法规,包括 HIPAA 和 HITRUST。

1) 监控对包含 PHI 的文件服务器的访问

EHR 包含 PHI,这使它们成为网络犯罪分子有利可图的目标。需要密切监视包含 EHR 的服务器,发现未经授权的文件访问、修改和移动立即通知管理员,以保持数据完整性。医疗保健组织必须确保此类敏感信息只能由授权的医务人员和患者本人访问。

文件服务器访问

2) 管理细粒度密码策略并实施 MFA

由于大多数医疗保健组织严重依赖密码来保护对其 ePHI 的访问,因此黑客只需要一个被泄露的凭据即可进入组织的网络。重点在于医生和其他医务人员使用强密码来保护他们的账户。根据域、OU 和组成员身份对不同用户(例如护士、住院医师、医生、前台等)实施多因素身份验证 (MFA),同时确保无缝登录体验。

密码策略

3) 减轻特权滥用和内部威胁

控制 Active Directory (AD) 环境、GPO 和服务器的特权用户会带来特权滥用和内部威胁风险。为了有效提高安全性,需要建立一个 ZeroTrust 环境,以防止内部威胁。仅向医生、护士、健康保险主管和其他直接负责该患者的人分配对患者健康信息的访问权限。

要实施这三种策略,您需要一个全面的身份和访问管理 (IAM) 解决方案,例如 ManageEngine AD360。AD360 是一个集成的 IAM 套件,可以管理和保护您的 Windows AD域、Exchange Server 和 Microsoft 365 环境并满足您的合规性要求。

内部威胁

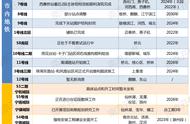

使用 AD360,您可以:

跨包含 PHI的 Windows、NetApp、EMC、Synology、华为和 Hitachi 文件系统实时跟踪谁更改了哪个文件或文件夹、何时以及从何处更改。

检测插入系统的 USB 设备,并在他们对文件进行访问时接收警报,阻止 PHI 泄露。

为有权访问 PHI 的特权用户实施细粒度的密码策略和 MFA。

通过利用用户行为分析来对抗内部威胁,该分析会自动判定用户的那些偏差行为,然后立即响应这些偏差。

识别并接收有关滥用特权的迹象的警报,例如异常大量的文件修改和访问关键文件的尝试。

通过 200 多个预配置报告证明 HIPAA 合规性,以查看系统中所做的更改、跟踪用户操作、访问数据日志和修改数据。

IT合规

为帮助医疗保健组织提供更高水平的患者护理、驾驭不断发展的 IT 环境并减轻身份和访问管理对 IT 预算的影响,我们的 IAM 解决方案 AD360 将为您的AD安全提供最全面的保障!