根据Github上的说明,OpenSSL支持TLS协议和SSL协议

下载OpenSSL官网:https://slproweb.com/products/Win32OpenSSL.html

ftps是一种多传输协议,相当于加密版的FTP。安全:ftps ftp ssl

FTPS是在安全套接层使用标准的FTP协议和指令的一种增强型TFP协议,为FTP协议和数据通道增加了SSL安全功能。FTPS也称作“FTP-SSL”和“FTP-over-SSL”。

以下是 FTPS 的优点和缺点:

优点:

- 通信可以被人们读取和理解

- 提供服务器到服务器文件传输的服务

- SSL/TLS 具有良好的身份验证机制(X.509 证书功能)

- FTP 和 SSL 支持内置于许多互联网通信框架中

缺点:

- 没有统一的目录列表格式

- 需要辅助数据通道(DATA),这使得难以通过防火墙使用

- 没有定义文件名字符集(编码)的标准

- 并非所有 FTP 服务器都支持 SSL/TLS

- 没有获取和更改文件或目录属性的标准方式

摘自:https://www.Linuxprobe.com/ftps-sftp.html

FTPS 有 FTPS 隐式 SSL 和 FTPS 显示 SSL 两种模式,两者都是用 SSL 加密。那么两者有什么区别呢?

- FTPS 隐式 SSL:该模式通常在端口 990 上运行。在这个模式下全部数据的交换都需要在客户端和服务器之间建立 SSL 会话,并且服务器会拒绝任何不使用 SSL 进行的连接尝试。

- FTPS 显式 SSL:显示 SSL 下服务器可以同时支持 FTP 和 FTPS 会话。开始会话前客户端需要先建立与 FTP 服务器的未加密连接,并在发送用户凭证前先发送 AUTH TLS 或 AUTH SSL 命令来请求服务器将命令通道切换到 SSL 加密通道,成功建立通道后再将用户凭证发送到 FTP 服务器,从而保证在会话期间的任何命令都可以通过 SSL 通道自动加密。

给大家简单快速的总结一下。当启用隐式模式时,FTP 的默认端口就被改为 TCP/990,服务器自动建立安全连接,并且要求客户端也必须支持安全连接模式也就是使用 SSL 进行连接。当启用显式模式时,与 FTP 连接方式和默认端口一样,但是需要以命令 AUTH SSL/TLS 类型的命令进行激活安全连接后才能正常传输数据。

摘自:https://zhuanlan.zhihu.com/p/266255133

SSH一下内容摘自百度百科:

SFTPSSH 为 Secure Shell 的缩写,由 IETF 的网络小组(Network Working Group)所制定;SSH 为建立在应用层基础上的安全协议。SSH 是较可靠,专为远程登录会话和其他网络服务提供安全性的协议。利用 SSH 协议可以有效防止远程管理过程中的信息泄露问题。SSH最初是UNIX系统上的一个程序,后来又迅速扩展到其他操作平台。SSH在正确使用时可弥补网络中的漏洞。SSH客户端适用于多种平台。几乎所有UNIX平台—包括HP-UX、Linux、AIX、Solaris、Digital UNIX、Irix,以及其他平台,都可运行SSH。

通过使用SSH,你可以把所有传输的数据进行加密,这样"中间人"这种攻击方式就不可能实现了,而且也能够防止DNS欺骗和IP欺骗。使用SSH,还有一个额外的好处就是传输的数据是经过压缩的,所以可以加快传输的速度。SSH有很多功能,它既可以代替Telnet,又可以为FTP、PoP、甚至为PPP提供一个安全的"通道" 。

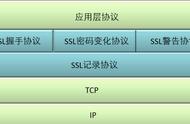

SSH 主要由三部分组成:

传输层协议 [SSH-TRANS]

提供了服务器认证,保密性及完整性。此外它有时还提供压缩功能。 SSH-TRANS 通常运行在TCP/IP连接上,也可能用于其它可靠数据流上。 SSH-TRANS 提供了强力的加密技术、密码主机认证及完整性保护。该协议中的认证基于主机,并且该协议不执行用户认证。更高层的用户认证协议可以设计为在此协议之上。

用户认证协议 [SSH-USERAUTH]

用于向服务器提供客户端用户鉴别功能。它运行在传输层协议 SSH-TRANS 上面。当SSH-USERAUTH 开始后,它从低层协议那里接收会话标识符(从第一次密钥交换中的交换哈希H )。会话标识符唯一标识此会话并且适用于标记以证明私钥的所有权。 SSH-USERAUTH 也需要知道低层协议是否提供保密性保护。

连接协议 [SSH-CONNECT]

将多个加密隧道分成逻辑通道。它运行在用户认证协议上。它提供了交互式登录话路、远程命令执行、转发 TCP/IP 连接和转发 X11 连接。

SFTP 或 SSH 文件传输协议是另一种安全的安全文件传输协议,设计为 SSH 扩展以提供文件传输功能,因此它通常仅使用 SSH 端口用于数据传输和控制。当 FTP 客户端软件连接到 SFTP 服务器时,它会将公钥传输到服务器进行认证。如果密钥匹配,提供任何用户 / 密码,身份验证就会成功。

以下是 SFTP 优点和缺点:

优点:

- 只有一个连接(不需要 DATA 连接)。

- FTP 连接始终保持安全

- FTP 目录列表是一致的和机器可读的

- FTP 协议包括操作权限和属性操作,文件锁定和更多的功能。

缺点:

- 通信是二进制的,不能 “按原样” 记录下来用于人类阅读,

- SSH 密钥更难以管理和验证。

- 这些标准定义了某些可选或推荐的选项,这会导致不同供应商的不同软件之间存在某些兼容性问题。

- 没有服务器到服务器的复制和递归目录删除操作

- 在 VCL 和 .NET 框架中没有内置的 SSH/SFTP 支持。

摘自:https://www.linuxprobe.com/ftps-sftp.html

SFTP 就是是基于网络协议SSH(安全外壳)的协议与前面所说的 FTP 完全不同。SFTP 不使用单独的命令通道和数据通道,而是数据和命令都会通过单个连接以特殊格式的数据包进行传输。

SFTP 提供了两种验证连接的方法。

- 与 FTP 一样,连接时只需要验证用户 ID 和密码就可以了。但是,与FTP不同的是,这些凭据是加密的,这是 SFTP 最主要的安全优势。

- 除密码外,还可以通过 SSH 密钥来验证并通过 SFTP 协议连接

摘自:https://zhuanlan.zhihu.com/p/266255133

SFTP和FTPS的对比大多数 FTP 服务器软件这两种安全 FTP 技术都支持,以及强大的身份验证选项。

但SFTP 显然是赢家,因为它适合防火墙。SFTP 只需要通过防火墙打开一个端口(默认为 22)。此端口将用于所有 SFTP 通信,包括初始认证、发出的任何命令以及传输的任何数据。

FTPS 通过严格安全的防火墙相对难以实现,因为 FTPS 使用多个网络端口号。每次进行文件传输请求(get,put)或目录列表请求时,需要打开另一个端口号。因此,必须在您的防火墙中打开一系列端口以允许 FTPS 连接,这可能是您的网络的安全风险。

支持 FTPS 和 SFTP 的 FTP 服务器软件:

- Cerberus FTP 服务器

- FileZilla - 最著名的免费 FTP 和 FTPS 服务器软件

- Serv-U FTP 服务器

摘自:https://www.linuxprobe.com/ftps-sftp.html