Wi-Fi是无线局域网的一个标准,它依赖无线电来传输信号,但无线电本身是开放的,不能像有线网络那样谁都可以任意的连接使用。Wi-Fi定义了连接的过程分下面三部分:

1 扫描

就是发现Wi-Fi热点(或无线路由器)的的存在

2 认证

通过身份认证才能连接。

3 关联

把AP热点和终端进行连接。

扫描过程Wi-Fi的扫描分为被动扫描和主动扫描两种

1 被动扫描

这时候是无线网络终端(手机或电脑)处于接收状态,扫描所有的可用无线信道,就像打开收音机旋转调谐旋钮一样,接收不同信道的无线AP发送的beacon信令

被动扫描

如上图所示,电脑在网络下,会受到不同的AP(无线路由器)发来的beacon信号,在beacon信号里面有路由器的SSID(Wi-Fi名称)信息,这时候,手机或电脑上的Wi-Fi栏内就会显示出对应的Wi-Fi名称来了。

上图是在电脑上抓的beacon报文,第一列是无线路由器的mac地址,可以看到有很多不同的无线路由器在附近。每个beacon报文里面包含了SSID的消息。

beacon的发送是有间隔的,一般默认是100ms,就是0.1s,但有时候也会设置比较长的时间。这时候就要等待很久才能发现附近的无线路由器。

2.主动扫描

主动扫描就是无线终端(手机或电脑等)主动去发送探测帧,等待附近的无线AP响应探测帧。

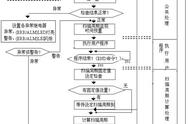

主动扫描

上图就是显示电脑主动发送探测帧(prob request),这时候无线路由器就会回应探测帧(prob response)

主动扫描会迅速的发现附近的路由器,相对扫描接受要快的多。

认证这一步是要监测客户端的合法性,现在的Wi-Fi协议有链路认证和接入认证两种,链路认证和接入认证相当于两道门,检测接入的用户是否是合法的。

上图就是现在Wi-F支持的认证方式,WEP是淘汰的技术,现在主要使用的是WPA2-psk(家庭或小型场所)WPA2-802.1x (企业版)

关联关联就是把客户端和无线AP联系起来,相当于最后发一个通行证。客户端发送assoc requese,AP返回asso response。

如上图所示,关联过程结束基本就是正常的通信了。

上述过程仅仅是早期的标准,由于早期设计的认证是链路认证,有着不能克服的缺点,后来又设计了WPA认证方式,WPA认证是在关联结束过程之后,才做的认证,所以叫接入认证。举个例子,用网线上网,第一步是把网线接到交换机上,这一步是链路认证,没有网管是不会给你接入的。但网线连接上了仅仅是相当于网卡灯亮了,电脑分配了IP地址,关联到网络了。但还需要使用用户名和密码拨号上网,这时候就是相当于接入认证了。

郑重声明:本文作品为原创,如转载须注明出处“头条号:物联网电子世界”。