选自MIT News

机器之心编译

参与:王宇欣、吴攀

自主机器人的分布式规划、通信和控制算法是计算机科学方面的一个主要的研究领域。但是在关于多机器人系统(multirobot system)的文献中,安全性却相对受到了冷遇。在最新一期的 Autonomous Robots 期刊中,麻省理工学院计算机科学与人工智能实验室(CSAIL)的研究员和他们的同事提出了一种新的技术,可以防止恶意黑客攻入机器人团队的通信网络。该技术可以在加密通信的系统中提供附加的安全层或者在加密不可实现的情况下提供一个替代选择。本文由机器之心编译自 MIT 官网新闻介绍,文末附带了对该研究论文的摘要介绍,论文原文可点击文末「阅读原文」查阅。

「机器人社区侧重于开发自主科学(science of autonomy)使多机器人系统实现自动化或获得更大的能力。在某种意义上,我们对系统级别的问题做得还不够多,比如网络安全和隐私」,Daniela Rus(MIT 电气工程和计算机科学的 Andrew and Erna Viterbi 教授,并且是这篇新论文的第一作者)说道。

包括麻省理工学院教授 Daniela Rus(左)和研究科学家 Stephanie Gil(右)在内的研究者开发了一种防止恶意黑客攻入机器人团队的通信网络的技术。为了验证理论预测,研究员使用了分布式 WiFi 发射器和一个自动直升机实现了他们的系统。

「但是当我们在实际应用中部署多机器人系统时,我们的系统会遇到当前计算机系统面临的所有的问题,」她补充说。「如果你接管了一个计算机系统,你可以使其公开私人数据——你还可以做很多其他的坏事。对机器人的网络攻击既能通过计算机系统的漏洞进行,也能使用物理世界的破坏性动作来实现。所以在某种意义上,我们应该更紧迫地思考这个问题。」

身份盗用

大多数多机器人系统的规划算法依赖于某种投票程序(voting procedure)来确定其行动路线。每个机器人基于其有限的、局部的观察提出建议,然后聚合建议以产生最终的决定。

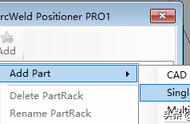

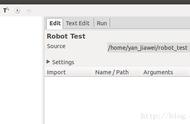

黑客侵入多机器人系统的一种自然的方式是在网络上假冒大量的机器人并且施加足够的假投票来影响集体决定,这是一种被称为「spoofing」的技术。这些研究者的新系统分析了这种独特的方式——其中机器人通过无线传输与环境交互,并且每一个机器人都被分配了自己的无线电「指纹」。如果系统检测出了来自同一个发射器的多个投票,则将其视为欺诈并忽略。

Rus 的分布式机器人实验室(Distributed Robotics Lab)的研究科学家和和新论文的合作者 Stephanie Gil 说:「有两种方式对其进行思考。在某些情况下,加密技术难以以去中心化的形式实现。也许你只是没有可以对其进行保护的中央密钥授权,并且你的代理需要不断地进出网络,这使得密钥传递方案的实现的难度会大得多。在这种情况下,我们仍然可以提供保护。

「如果你可以实现加密方案,那么如果其中一个带有密钥的代理被破解,我们仍旧可以通过减轻甚至量化对手可以带来的最大伤害来提供保护。」

坚守阵地

在他们的论文中,研究者考虑了一种被称为「覆盖(coverage)」的问题,其中机器人定位自己以在地理区域上分布其服务——通信连接、监控等。在这种情况下,每个机器人的「投票」仅仅是其位置的报告,其他机器人使用它来确定自己的位置。

本文包含了一个理论分析,该分析比较了正常情况下的常用的覆盖算法的结果和当新系统主动阻止欺骗攻击(spoofing attack)时产生的结果。即使系统中的 75 % 的机器人已经被这种攻击入侵,机器人的位置也是在其应该在的位置的 3 厘米之内。为了验证该理论预测,这些研究者使用了分布式 WiFi 发射器和一个自主直升机实现了他们的系统。

Rus 说:「这能自然地推广到覆盖(coverage)以外的其他类型的算法。」

Rus 说:「对机器人的网络攻击既能通过计算机系统的漏洞进行,也能使用物理世界的破坏性动作来实现。所以在某种意义上,我们应该更紧迫地思考这个问题。」

新系统源自一个早期项目,该项目涉及 Rus、Gil、Dina Katabi(MIT 的另一位电气工程和计算机科学的 Andrew and Erna Viterbi 教授)和 Swarun Kumar(他在 MIT 获得硕士和博士学位,然后加入了卡内基梅隆大学)。该项目试图用 WiFi 信号确定发射器的位置并修复 ad hoc 通信网络。在这篇新论文中,麻省理工林肯实验室(Lincoln Laboratory)的 Mark Mazumder 也加入了这四位研究员。

通常,基于无线电的位置确定需要接收天线的阵列。在空中的无线电信号到达不同的天线时会有轻微的时间差,使得信号的相位会有所不同,即电磁波的波峰和波谷的位置有所差异。根据该相位信息,可以确定信号到达的方向。

空间 vs. 时间

然而,一排天线对于自主直升机来说实在太过笨重了,根本不能带着飞。MIT 的这些研究者发现了一种只用两根天线进行精确定位测量的方法——这两根天线的间隔大概为 8 英寸。这些天线必须在空间中移动以模拟多个天线的测量。自主机器人容易满足这样的要求。例如,新论文中的实验报告中,自主直升机悬浮在适当位置并围绕其轴线旋转以进行测量。

当 WiFi 发射器广播信号时,其中一些信号直接向接收器前进,但是其中的大部分都被环境中的障碍物反弹,从不同的方向到达接收器。对于位置的确定,这是一个问题,但是对于无线电指纹来讲,这是一个优势:从不同方向到达的信号的不同能量能给每个发射器一个独特的标识。

然而在接收器的测量中仍然存在一些误差,所以研究员的新系统不能完全忽略可能的欺诈性传输。于是该系统会根据对同一来源的信号的确定度来成比例地选择信任程度。新论文的理论分析表明,对于一系列关于测量模糊的合理假设,系统将阻止欺诈攻击,而不会过度惩罚恰好具有类似指纹的有效传输。

新加坡国立大学计算机科学教授 David Hsu 说:「这项工作具有重要意义,另外还有许多同类型的系统都在发展中——联网的自动驾驶汽车、亚马逊送货无人机等等。安全性将是这样的系统的一个主要问题,甚至超出了今天的联网计算机。这是一个创造性的解决方案,完全脱离了传统的防御机制。」

论文:确保抗欺骗的多机器人网络(Guaranteeing spoof-resilient multi-robot networks)

多机器人系统使用无线通信来提供空中监控和无人快递等广泛的服务。但是,多个机器人之间有效的协作需要信任,这使得它们特别容易受到网络攻击。具体来说,这种网络可以被 Sybil 攻击严重破坏,其中甚至一个单个的恶意机器人也能欺骗伪装成大量虚假的客户端。本论文提出了一种新的防御 Sybil 攻击的解决方案,且无需高成本的密钥分发。我们的核心贡献是一种在商用 WiFi 无线电上实现的新算法,其可以使用无线信号的物理性质来「感知(sense)」欺骗者。我们在一些范围广泛的多机器人系统问题上推导了该算法对 Sybil 攻击的影响的限制作用的理论保证,这些问题包括位置覆盖(locational coverage)和无人快递。我们使用一组 AscTec 四旋翼 server 和 iRobot Create 地面客户端实验性地验证了我们的声明,并表现出了超过 96% 的欺骗者检出率。