去年7月5日,南岸区公安分局网络安全保卫支队接到某电商平台的报警,称发现有人利用木马程序“NZT”(网友俗称:牛轧糖)篡改账户登录信息,通过大量虚拟迎新账户领取卷和优惠券,保守估计损失35万余元。接报警后,南岸警方高度重视,迅速组织骨干警力立案侦查,通过该电商平台提供的大量有效数据,警方在调查过程中逐步锁定了“NZT”软件的售卖嫌疑人余某(男,80后,九龙坡人)和郑某(男,80后,江津区人),并于去年7月中旬在九龙坡和江津两地将两名主要嫌疑人一举擒获。在大量证据面前,嫌疑人在审讯过程中对其非法出售木马程序的犯罪行为供认不讳。

“NZT”利益链揭秘

经进一步审讯核实,警方发现,除了之前掌握的嫌疑人,还有一位更重要的嫌疑人沈某(男,80后,江苏人,居住北京,软件制作人)尚未露面。

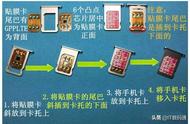

据余某交代,他在工作之余爱好研究各种APP软件。2015年的一次偶然机会,他在某网络平台交流群与沈某相识。在一次聊天中,沈某提到网络上的虚拟账号APP功能差、优化劣质,如果由他来编写,将提升一个层次。余某听闻后私下向沈某建议他亲自编程制作APP“NZT”(使用者可根据自身需要避开APP所属公司的硬件识别系统,从而达成例如多次领取优惠券,现金抵用券,以及实施诈骗,盗窃等行为的目的),自己来负责销售。该提议迅速得到沈某认同,两人一拍即合、各司其职进行前期准备。

得知余某被警方抓捕的消息后,沈某迫于压力主动从北京到重庆投案自首。沈某到案后,虽对自己开发“NZT”的事实供认不讳,但警方在进一步审讯过程中,却发现其对软件最核心参数如何替换的问题故意隐瞒,导致警方在法律层面上无法对该软件功能是否涉嫌违法作出判断,案件进展顿时陷入僵局。

多方合作终寻突破口

就在此时,另一网络科技公司的工作人员也赶到了重庆市公安局南岸区分局报警,举报对象直指“NZT”。原来,早在3个月前,该公司已经在着手梳理“NZT”软件的相关情况,在发现“NZT”软件就是罪魁祸首后,立即赶往重庆市南岸区分局报案。

两家公司的安全专家和重庆警方一道展开研判,连夜对软件逆向分析,对其工作原理和具体实施细节进行了反复验证,证实其工作原理存在故意犯罪的行为:通过注入第三方应用程序进程的方式入侵,阻止第三方应用程序对运营环境进行识别,最终达成绕过安防系统的目的。

面对警方再次突审,嫌疑人百口莫辩,在实事面前,沈某只好低头认罪。据初步统计,自“NZT”木马售卖以来,余某、沈某、郑某等三人非法获利7300余万元。目前,三名嫌疑人均被南岸警方采取刑事强制措施。

结合正在开展的“云剑”专项行动和“净网2019”专项行动,南岸警方将对案件进一步深挖,彻底斩断利益链条,等待利用木马软件非法获利嫌疑人的必将是法律的严惩。